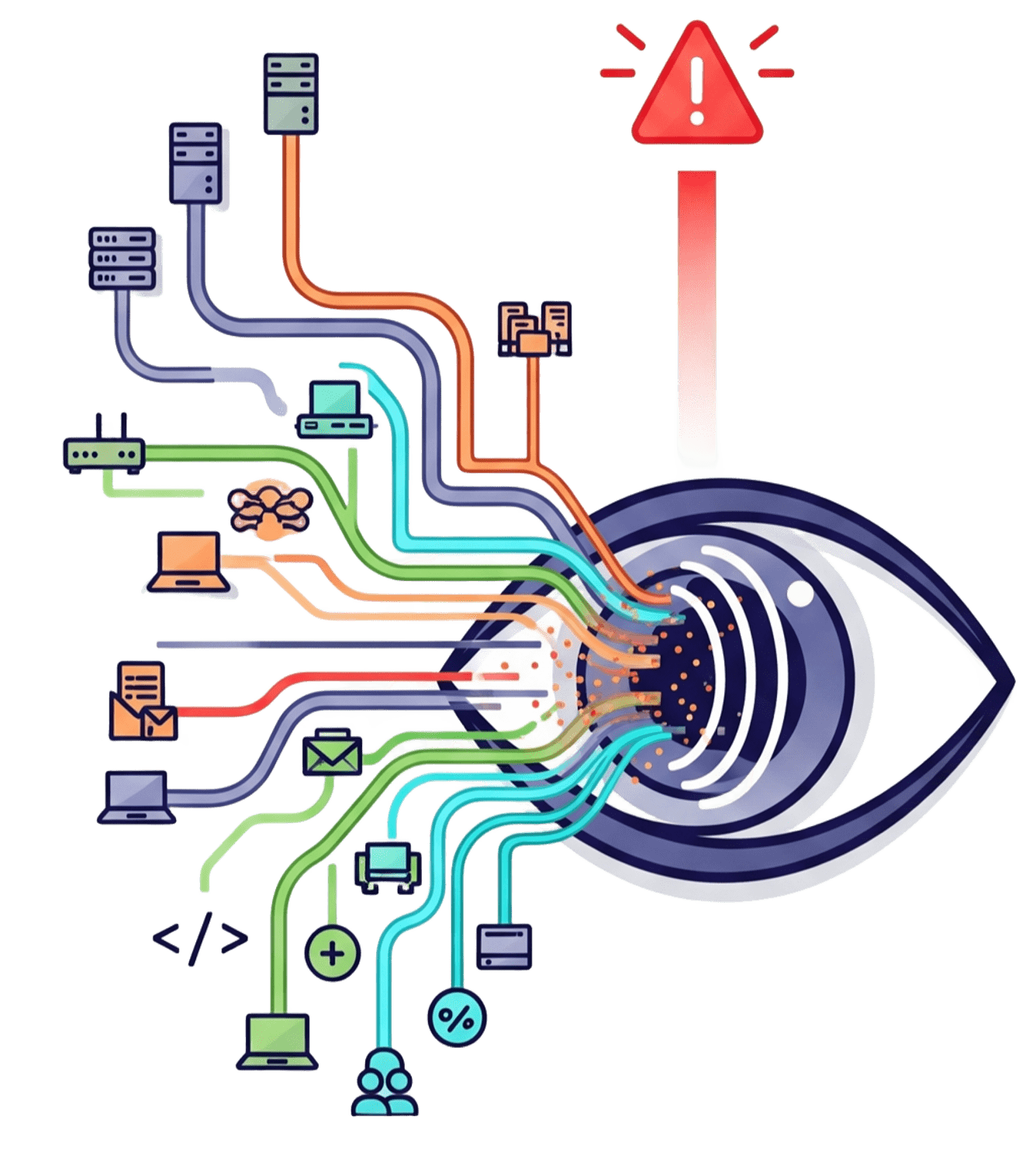

SIEM (Security Information and Event Management) to technologia z obszaru cyberbezpieczeństwa, która zapewnia całościowy wgląd w infrastrukturę IT organizacji poprzez agregację, analizę i korelację danych z wielu źródeł w czasie rzeczywistym. Systemy klasy SIEM stanowią centralny punkt nerwowy nowoczesnego Centrum Operacji Bezpieczeństwa (SOC) i są fundamentem dla dojrzałych procesów bezpieczeństwa w każdym systemie informatycznym.

Typowy system SIEM składa się z kilku fundamentalnych komponentów, które realizują jego kluczowe funkcje:

Każdy dedykowany system może skorzystać na wdrożeniu SIEM, który realizuje szeroki wachlarz funkcji:

Technologia SIEM ewoluowała. Tradycyjne systemy były często skomplikowane we wdrożeniu i generowały dużą liczbę fałszywych alarmów. Nowoczesne platformy, określane jako Next-Gen SIEM, są zazwyczaj oparte na chmurze (SaaS), co ułatwia skalowanie, i natywnie integrują zaawansowane funkcjonalności, takie jak analiza behawioralna (UEBA) oraz elementy automatyzacji i orkiestracji (SOAR), aby dostarczać bardziej precyzyjne i użyteczne alerty.

Efektywne wdrożenie systemu SIEM jest złożonym zadaniem. Główne wyzwania to złożoność konfiguracji, poprawne podłączenie wszystkich źródeł danych oraz stworzenie skutecznych reguł korelacyjnych, co wymaga dużej wiedzy i doświadczenia. Niewłaściwie skonfigurowany SIEM może prowadzić do zjawiska "zmęczenia alertami" (Alert Fatigue), gdzie analitycy są zalewani fałszywymi alarmami i w rezultacie mogą przeoczyć te prawdziwe.

Podsumowując, SIEM to potężne narzędzie, które przekształca chaos surowych logów w uporządkowane, użyteczne informacje o bezpieczeństwie. Poprzez centralizację, korelację i automatyzację analizy, systemy SIEM dają organizacjom możliwość proaktywnego wykrywania zagrożeń i skutecznego reagowania na incydenty, co jest niezbędne w dzisiejszym krajobrazie cyberzagrożeń.