IDS/IPS: przewodnik po systemach wykrywania i zapobiegania włamaniom

IDS (Intrusion Detection System) oraz IPS (Intrusion Prevention System) to fundamentalne technologie bezpieczeństwa sieciowego, których celem jest identyfikacja i reagowanie na złośliwą aktywność, naruszenia polityk oraz próby włamań. Działają one poprzez głęboką analizę ruchu sieciowego lub aktywności na hostach w poszukiwaniu wzorców wskazujących na zagrożenie. Stanowią one kluczowy element strategii obrony w głąb (Defense in Depth) dla każdego systemu informatycznego.

Kluczowa różnica: detekcja vs. prewencja

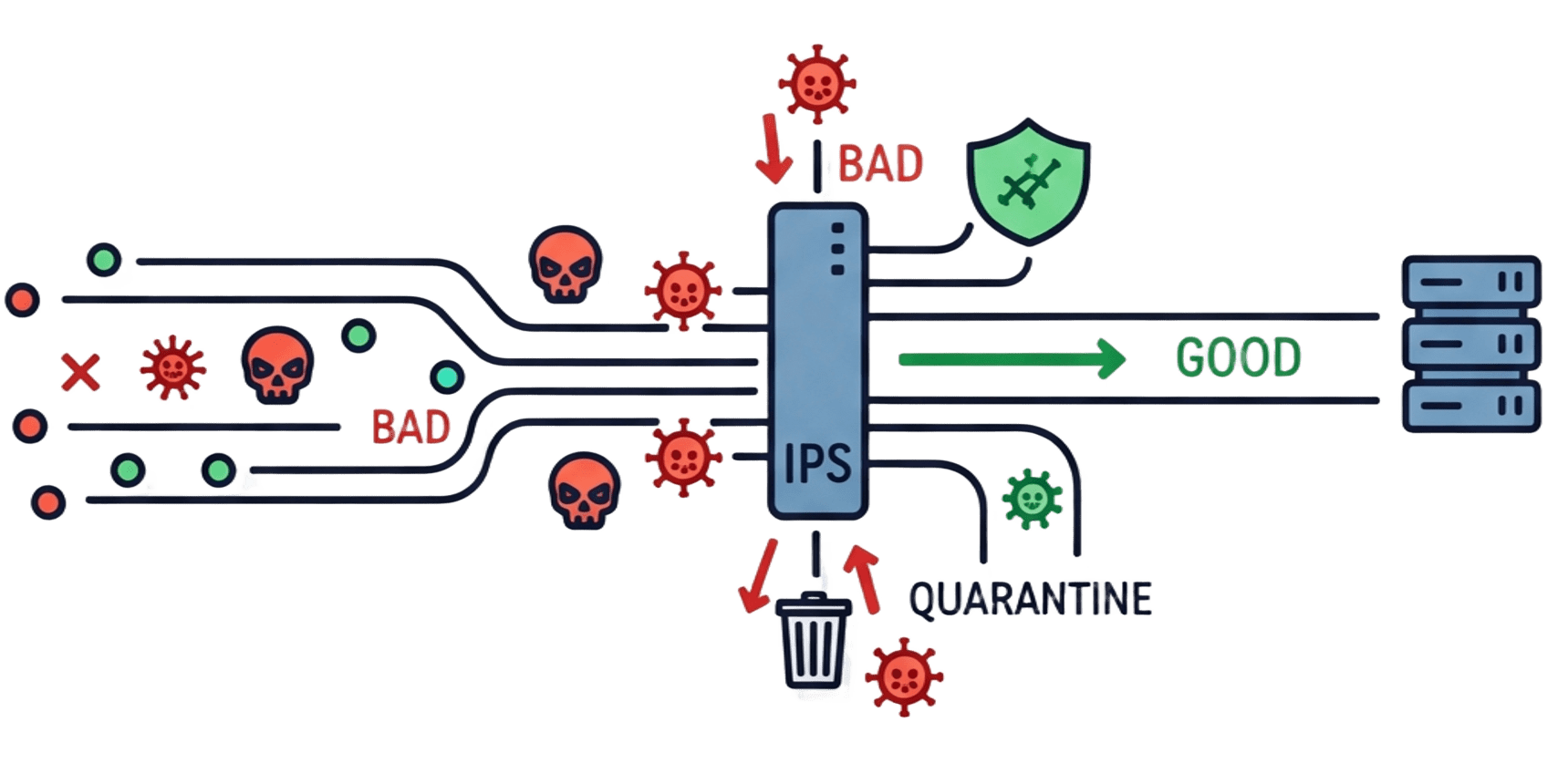

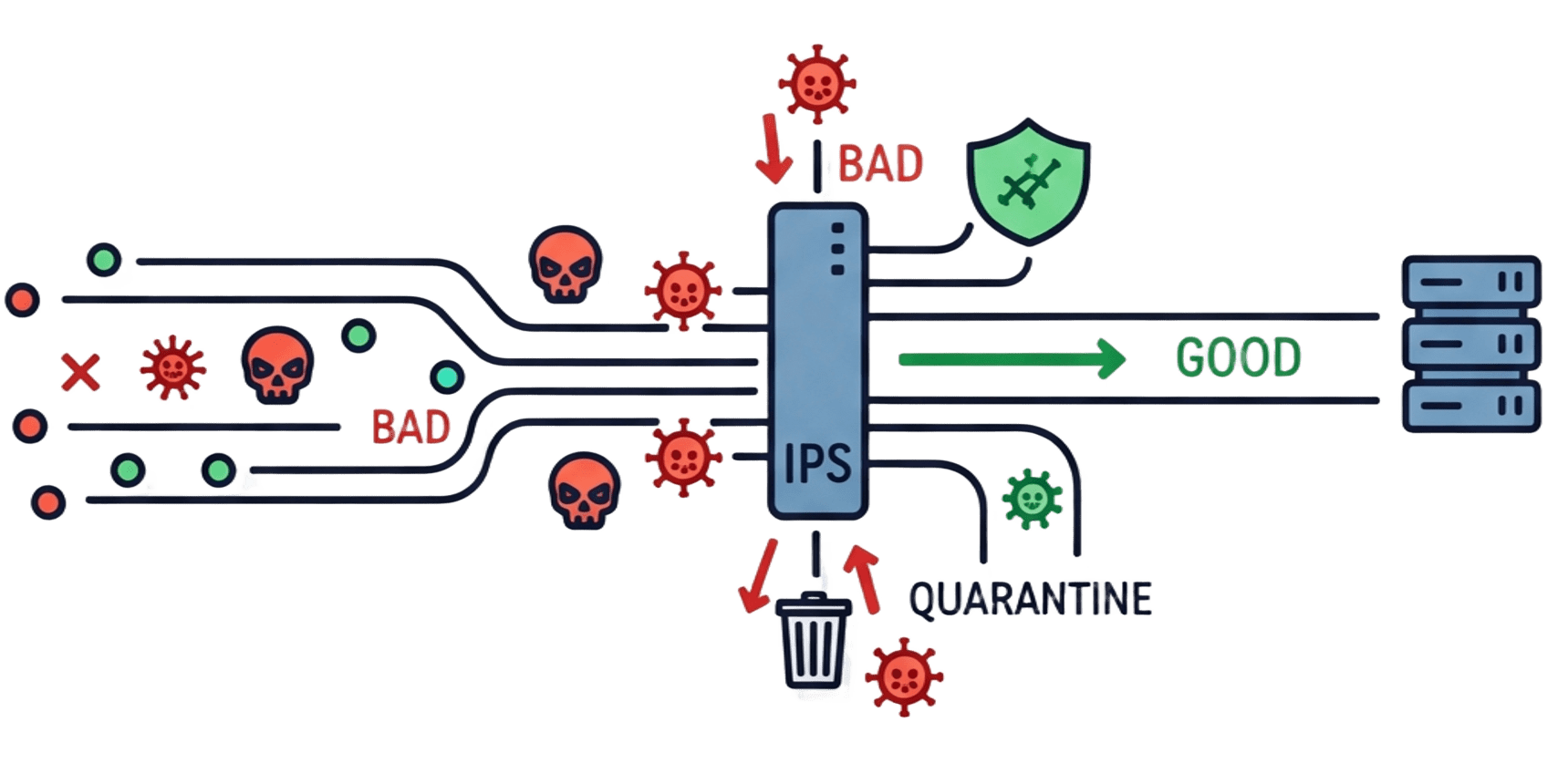

Chociaż oba systemy często bazują na tych samych mechanizmach detekcji, różnią się fundamentalnie sposobem reakcji na wykryte zagrożenie:

- IDS (System wykrywania włamań): Działa w trybie pasywnym. Jego zadaniem jest analiza kopii ruchu sieciowego i, w przypadku wykrycia zagrożenia, wygenerowanie alertu dla analityków bezpieczeństwa lub systemu SIEM. IDS nie ingeruje w ruch – działa jak system alarmowy.

- IPS (System zapobiegania włamaniom): Działa w trybie aktywnym (inline). Cały ruch sieciowy przechodzi bezpośrednio przez urządzenie IPS. W przypadku wykrycia zagrożenia, system nie tylko generuje alert, ale również natychmiast blokuje złośliwy ruch, np. poprzez odrzucenie pakietów. Działa jak strażnik na bramie.

Główne metody detekcji

Systemy IDS/IPS wykorzystują kilka komplementarnych metod do identyfikacji zagrożeń, co jest kluczowe dla ochrony nowoczesnych aplikacji webowych:

- Detekcja sygnaturowa (Signature-based): Najbardziej podstawowa metoda. System porównuje analizowany ruch z bazą danych znanych sygnatur – unikalnych wzorców charakterystycznych dla konkretnych ataków, wirusów czy exploitów. Jest bardzo skuteczna przeciwko znanym zagrożeniom.

- Detekcja oparta na anomaliach (Anomaly-based): System najpierw buduje profil (baseline) normalnego, dopuszczalnego ruchu sieciowego. Następnie monitoruje aktywność w poszukiwaniu statystycznie istotnych odchyleń od tego profilu. Ta metoda pozwala na wykrywanie nowych, nieznanych ataków (zero-day).

- Analiza protokołów stanowych (Stateful Protocol Analysis): System weryfikuje zgodność komunikacji z oficjalnymi standardami protokołów (np. RFC). Ataki często polegają na wysyłaniu niestandardowych, źle sformułowanych pakietów w celu wykorzystania luk w oprogramowaniu.

Modele wdrożenia

Każdy dedykowany system może wymagać innego podejścia do wdrożenia, w zależności od architektury i potrzeb. Zarówno IDS, jak i IPS mogą być wdrażane w dwóch głównych modelach:

- Systemy sieciowe (NIDS/NIPS): Urządzenia umieszczone w strategicznych punktach sieci, które monitorują cały ruch przechodzący przez dany segment.

- Systemy hostowe (HIDS/HIPS): Oprogramowanie instalowane na poszczególnych punktach końcowych (serwerach, stacjach roboczych), które monitorują aktywność specyficzną dla danego hosta (np. operacje na plikach, wywołania systemowe).

Podsumowanie

Podsumowując, systemy IDS/IPS są krytycznym komponentem nowoczesnej architektury bezpieczeństwa. Uzupełniając działanie zapór sieciowych i WAF, zapewniają głęboką widoczność i kontrolę nad ruchem sieciowym, co pozwala na wczesne wykrywanie i (w przypadku IPS) aktywne blokowanie zaawansowanych zagrożeń, zanim spowodują one realne szkody.

Przydatne linki